Intel опровергла наличие уязвимости

Старший консультант по безопасности F-Secure Гарри Синтонен обнаружил неправильное стандартное поведение технологии Intel Active Management Technology (AMT).

Это позволяет злоумышленнику при условии кратковременного физического доступа к компьютеру или ноутбуку получить возможность полного контроля над системой, сообщает comments.ua.

Компания вначале выразила благодарность сообществу экспертов по IT-безопасности, которые обратили внимание на проблему, а затем отметила, что речь не идёт о технической проблеме или принципиальном недостатке технологии Intel Active Management Technology.

Некоторые из производителей конечных устройств не защищают должным образом доступ к расширениям Intel Management Engine BIOS Extension (MEBx), через которые настраивается AMT. Intel рекомендовала производителям ещё в 2015 году по стандарту защищать доступ к MEBx с помощью пароля BIOS, используемого для ограничения доступа к остальным настройкам BIOS.

Новое исследование показало, что некоторые производители конечных ПК по-прежнему не защищают доступ к MEBx с помощью пароля BIOS. В результате неавторизованные пользователи при условии краткого физического доступа к ПК и в условиях отсутствия защиты MEBx действительно могут изменить настройки AMT. Поэтому в ноябре 2017 года компания выпустила обновлённую версию первоначальных рекомендаций от 2015 года с целью подтолкнуть производителей оборудования устанавливать более безопасные стандартные настройки. Компания рекомендует производителям использовать опцию BIOS, отключающую предоставление USB, и по умолчанию активировать её, сделав доступ к MEBx более контролируемым.

Происшествия «Нападение на ансамбль песни и танца "Гуцулия": артистов избили после гастролей в Европе»

Происшествия «Нападение на ансамбль песни и танца "Гуцулия": артистов избили после гастролей в Европе»  Шоу-биз «"Білявка у законі" Різ Візерспун написала роман про російських мільярдерів»

Шоу-биз «"Білявка у законі" Різ Візерспун написала роман про російських мільярдерів»  Общество «Рождественские посылки из Тарнува отправились к полякам в Украине»

Общество «Рождественские посылки из Тарнува отправились к полякам в Украине»  Политика «Трамп почему-то верит в готовность России принять новый мирный план»

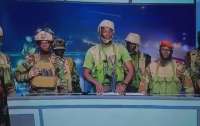

Политика «Трамп почему-то верит в готовность России принять новый мирный план»  Мир «У Беніні відбулася спроба кількох військових влаштувати держпереворот»

Мир «У Беніні відбулася спроба кількох військових влаштувати держпереворот»  Спорт «ТОП-10 найпопулярніших спортсменів світу за версією Google: рейтинг очолив Теренс Кроуфорд»

Спорт «ТОП-10 найпопулярніших спортсменів світу за версією Google: рейтинг очолив Теренс Кроуфорд»